Introducción al universo hacker.

Todos los materiales, técnicas y programas referenciados en este artículo pueden utilizarse de modo legal y para el aprendizaje en tu propia red doméstica. Para «defenderse» es necesario conocer como es el ataque!

No es que estemos hablando de una profesión, aunque hay quien ha sido fichado por grandes multinacionales informáticas o gane mucho dinero desde «el lado oscuro» o hackeando criptomonedas …

La realidad es que además del mundillo underground existen programas oficiales de formación para expertos en seguridad informática.

Visto desde el lado más romántico, ser hacker tiene más bien que ver con una actitud vital. La información está en la red, solo hay que dedicar tiempo y energía para su comprensión. ¿Los motivos? cada cual encontrará los suyos, … generalmente para romper con reglas establecidas poco justas!

A continuación recopilamos toda serie de recursos que nos introducen e ilustran sobre la temática hacking y su evolución.

Libros y Novelas.

La mayoría de estas obras son fácilmente localizables en la red, basta con teclearlas en cualquier buscador, pueden servir a modo de introducción e inspiración:

- Llaneros Solitarios (Hack Story). Hackers, la guerrilla informática. Dispone de su propia web con toda la información.

- Los Clanes de la Red Hackers. Comienza describiendo Internet y su funcionamiento. La seguridad en Internet.

-

- Los virus informáticos. Ciberataques. Caballos de Troya. Bombas lógicas. Virus de gusano «Worms». Spam, entre otras amenazas.

-

- La Cibersociedad. El perfil del Hacker.

-

- Los Crackers. Gurús. Lamers. Los copyhackers.

-

- Los bucaneros. El Newbie.

-

- El Wannaber. Piratas informáticos.

-

- Phreakers entre otros perfiles de la escena underground.

- Hackers: Los piratas del Chip y de Internet de Claudio Hernández.

- The Hacker Crackdown. Law and Disorder on the Electronic Frontier. Novela ofrecida desde la web del Massachusetts Institute of Technology mit.edu/hacker/.

- Libro en PDF Hackers de Claudio Hernández en ucapanama.org.

- Hacking ético de Carlo Tori. Este libro ayuda a detectar los fallos de seguridad en un sistema informático como medio de prevención.

-

- Resumen del índice de contenidos. Hacking Ético. Recabar Información. Ingeniería Social. Introducción a Fuerza Bruta. Aplicaciones Web.

-

- Inyección de código SQL. Servidores Windows. Servidores Linux. Algunos Conceptos Finales como el Hacking local o físico.

- Errores más comunes cometidos, Técnicas avanzadas, Metodologías y Normativas.

- Gran recopilación de libros sobre programación. Una gran repositorio donde documentarse y conectar con otras personas interesadas en la programación y seguridad informática.

-

- Con más de 600 miembros en el foro que realizan aportaciones en github.com.

Películas y documentales sobre temática hacking.

Aquí encontramos algunas películas totalmente ambientadas en la temática hacking y otras más filosóficas pero en la línea de pensamiento hacker.

En cualquier caso están relacionadas con el mundo de la informática y el desarrollo de su propio subgénero dentro de la ciencia ficción.

- The Net o «La red» (año 1995). Protagonista y analista informática especializada en detección de virus Angela Bennett (Sandra Bullock). Tiene su secuela en «La red 2» que desarrolla el tema del robo de identidad.

- The social network, traducida como la Red social, relata la creación de Facebook y las interacciones personales de sus protagonistas. «No haces 500 millones de amigos sin ganarte algunos enemigos».

- Pirates of Silicon Valley o «Piratas de Silicon Valley» (año 1999). Basada en el libro «Fire in the Valley: The Making of a Personal Computer». sobre Steve Jobs y Bill Gates. Ampliar info en wikipedia.org.

- Revolution OS (año 2001). Documental. Trailer en Youtube.

- Nivel 13 (1999) en FilmAffinity en wikipedia.org.

- Hackers (año 1995). Desarrolla el universo cyberpunk a través de la historia de su protagonista el hacker Zero Cool y sus compañeros de inquietudes informáticas entre los que se encuentra la joven Kate Lybbi (Angelina Jolie). Puedes ampliar info en wikipedia.org.

- Sneakers «Los fisgones» (año 1992). El robo de un sistema de encriptación que se desarrolla en una trama de espionaje. Protagonistas Robert Redford, Dan Aykroyd, Ben Kingsley, Mary McDonnell, River Phoenix, Sidney Poitier y David Strathairn. Puedes ampliar información en wikipedia.org. Trailer.

- Track Down (año 2000). El asalto final (Hackers 2: Operación Takedown) Trailer en Youtube. Sobre la vida de uno de los hackers más conocidos del mundo, Kevin Mitnick (cóndor).

-

- Consiguió hacerse famoso accediendo a varios sistemas seguros de EE.UU., fue encarcelado y actualmente tiene su propia empresa de seguridad informática mitnicksecurity.com. Ampliar info en wikipedia.org/wiki/Track_Down.

- eXistenZ (año 1999). Sobre realidad virtual. Trailer subtitulado.

- Antitrust, Conspiración en la red (año 2001) ¿Inspirado la compañía de Bill Gates?. Trailer.

- Untraceable. Traducida al español como «Rastro oculto» o «Sin rastros» (año 2008). Trailer en Youtube.

- π «Pi». Los números pueden explicar la realidad. Titulada «El orden del caos en Latinoamérica» y «Pi, fe en el caos» en España. Puedes ampliar información en wikipedia.org/wiki/Pi_(película 1998). Trailer.

- Firewall de Harrison Ford.

- Juegos de guerra (Wargames 1983). Es una de las primeras y más veneradas. Tiene una precuela WarGames 2: The Dead Code.

- Saga Tron (año del primer film 1982).

- Documental: La historia secreta de los hackers. Discovery Channel / The Secret History Of Hacking.

- Y como no, la saga «The Matrix» (año de la primera para 1999).

Recopilación de cursos gratuitos sobre Ethical Hacking

- Reconocimiento Pasivo, haciendo uso de servicios de Internet. En la segunda clase se explica en teoría lo que es la técnica de scanning en identi.li.

- La vida al estilo hacker / Nuevos cursos MOOCs LIFEHACKER en blog.edx.org.

Programación estilo hack:

Los siguientes aspectos son fundamentales para cualquier aspirante a hacker:

- Conceptos Generales Linux.

- Linux desde cero.

- Manual de GNU Linux básico.

- Configuración de la BIOS.

- Comandos de MS-DOS.

- Criptografía y Seguridad de Computadores

Criptografía:

- MOOC: Cryptography I de la Universidad de Stanford en coursera.org/learn/crypto.

- MOOC: Criptografía II. Learn about the inner workings of cryptographic primitives and protocols and how to apply this knowledge in real-world applications en coursera.org.

Otros recursos relacionados disponibles en Internet:

Podrás encontrar en Internet las famosas y conocidas obras:

- Super Guía Hacker.

- Tutorial de Crack Newbies.

- Guía de Inicio al Hacking.

- Manual de Newbies.

- Cómo convertirse en un hacker.

-

Manifiesto Hacker. Traducido al español en LANeros.com.

Blogs famosos sobre temática hack, foros y redes sociales.

- OnionIRC, la escuela de hackers de Anonymous. Vídeo cómo conectar con OnionIRC. Cuenta de Twitter de @OnionIRC.

- Foros elhacker.net. Seguridad, Hacking Avanzado, Hacking Wireless, Bugs y Exploits, Análisis y Diseño de Malware, Programación, Scripting, Ingeniería Inversa y sistemas operativos, entre otros …

- Portalhacker.net. Hacking General, Seguridad Web, Ingeniería inversa, Criptografía, Malware, Programación, Comunicaciones, …

- Foro hackxcrack.net. Seguridad Informática, programación. sistemas operativos, redes y comunicación, manuales y revistas …

- Blog elladodelmal.com. Divulgación temática hacker y seguridad informática.

Software y utilidades utilizadas por hackers:

Tor, es el paradigma de las aplicaciones necesarias para mantener nuestro anonimato.

«Tor Browser aísla cada sitio web que visitas para que los rastreadores y anuncios de terceros no puedan seguirte. Cualquier cookie se borra automáticamente cuando termina de navegar. También lo hará su historial de navegación.

Tor Browser evita que alguien que mire tu conexión sepa qué sitios web visitas. Todo lo que cualquiera que supervisa tus hábitos de navegación puede ver es que estás usando Tor.

Tiene como objetivo hacer que todos los usuarios se vean iguales, lo que dificulta que se tomen las huellas digitales en función de la información de su navegador y dispositivo.»

Netlimiter para Windows. «… una herramienta de control y monitoreo de tráfico de Internet diseñada para Windows.

Puede usar NetLimiter para establecer límites de velocidad de transferencia de descarga / carga para aplicaciones o incluso una sola conexión y monitorear su tráfico de Internet.

DSNIFF, para el rastreo de contraseñas. Página oficial. Comandos.

Junto con esta característica única, Netlimiter ofrece un conjunto completo de herramientas estadísticas de Internet.

Incluye mediciones de tráfico en tiempo real y estadísticas de tráfico de Internet a largo plazo por aplicación.»

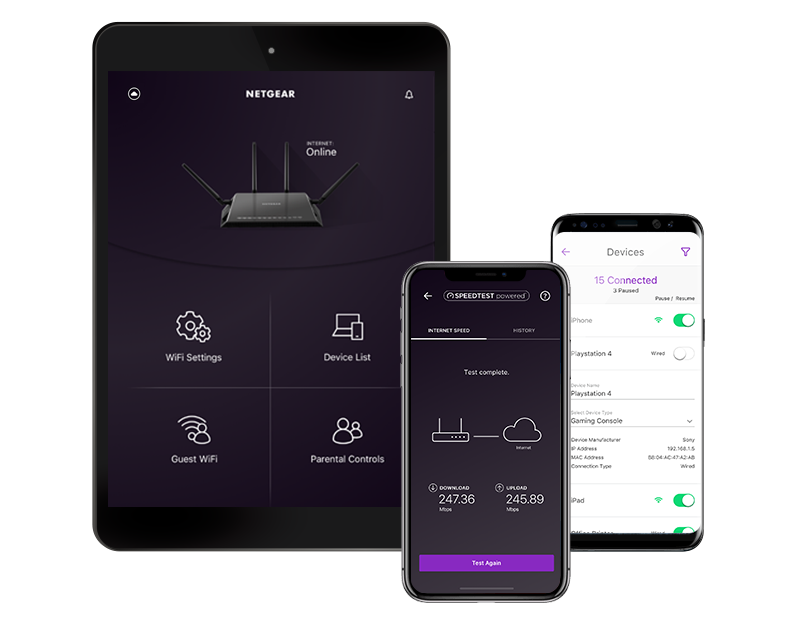

NightHawk (Alcón nocturno), «La aplicación NETGEAR Nighthawk® (anteriormente denominada Up) facilita la configuración del router y te permite sacar más partido a tu conexión WiFi.

Con la aplicación, podrás instalar el router en tan solo unos pasos: únicamente tendrás que conectar tu dispositivo móvil a la red del router para que la aplicación te guíe durante el resto del proceso.

Una vez configurado, podrás usar el intuitivo panel para detener la conexión a Internet en los dispositivos conectados, ejecutar una prueba de velocidad rápida y mucho más.»

Una herramienta hack básica: «Wireshark, es el analizador de protocolos de red más utilizado y ampliamente utilizado en el mundo.

Le permite ver lo que sucede en su red a nivel microscópico y es el estándar de facto (y a menudo de jure) en muchas empresas comerciales y sin fines de lucro, agencias gubernamentales e instituciones educativas.

El desarrollo de Wireshark prospera gracias a las contribuciones voluntarias de expertos en redes de todo el mundo y es la continuación de un proyecto iniciado por Gerald Combs en 1998. Tiene un rico conjunto de características que incluye lo siguiente:

- Inspección profunda de cientos de protocolos, y se agregan más todo el tiempo.

- Captura en vivo y análisis fuera de línea.

- Navegador estándar de paquetes de tres paneles.

- Multiplataforma: se ejecuta en Windows, Linux, macOS, Solaris, FreeBSD, NetBSD y muchos otros

Los datos de red capturados se pueden examinar mediante una GUI o mediante la utilidad TShark en modo TTY.

- Los filtros de pantalla más potentes de la industria.

- Análisis rico de VoIP.

- Lea / escriba muchos formatos de archivo de captura diferentes:

- tcpdump (libpcap), Pcap NG, Catapult DCT2000,

- Cisco Secure IDS iplog, Microsoft Network Monitor, Network General Sniffer® (comprimido y sin comprimir), Sniffer® Pro y NetXray®,

- Network Instruments Observer , NetScreen snoop,

- Novell LANalyzer, RADCOM WAN / LAN Analyzer,

- Shomiti / Finisar Surveyor, Tektronix K12xx,

- Visual Networks Visual UpTime,

- WildPackets EtherPeek / TokenPeek / AiroPeek y muchos otros.

- Los archivos de captura comprimidos con Gzip se pueden descomprimir sobre la marcha.

- Los datos en vivo se pueden leer desde Ethernet, IEEE 802.11, PPP / HDLC, ATM, Bluetooth, USB, Token Ring, Frame Relay, FDDI y otros (dependiendo de su plataforma).

- Soporte de descifrado para muchos protocolos, incluidos IPsec, ISAKMP, Kerberos, SNMPv3, SSL / TLS, WEP y WPA / WPA2.

- Las reglas de coloración se pueden aplicar a la lista de paquetes para un análisis rápido e intuitivo.

La salida se puede exportar a XML, PostScript®, CSV o texto sin formato.»

Puedes recabar más info sobre ataque a nivel de red con Kali Linux, ARP y Ataques MiTM. Denegación de Servicio, escaneo de puertos, NMAP, análisis de vulnerabilidades y Metasploit.

Libros y ebooks para profundizar en la temática hack:

Hackers. Aprende a atacar y a defenderte. 2ª Edición de Julio Gómez López. Análisis de seguridad para sistemas informáticos. Resumen del índice de contenidos:

Conceptos básicos, tipos de ataques y plataformas de entrenamiento. Buscar un vector de ataque. Localización y análisis de un objetivo, trazado de rutas y escaneo de puertos. Hacking de sistemas.

Escaneo de vulnerabilidades, explotación de las vulnerabilidades de un sistema, ataques contra contraseñas y contramedidas. Hacking de redes. Man in the middle, Sniffers, Phising, rotura de redes inalámbricas, navegación anónima y contramedidas.

Has recibido un email sospechoso‼️:

👉🏻Faltas de ortografía

👉🏻Frases mal construídas

👉🏻El remitente del email no se corresponde con la entidad o empresa del correo

NO PIQUES, es #PHISHING 🎣 pic.twitter.com/xW2QZ5oJRv— Policía Nacional (@policia) February 28, 2019

Hacking de servidores web. Búsqueda de vulnerabilidades, ataques de fuerza bruta, XSS, RFI, LFI, inyección SQL, CSRF y contramedidas.

Hacking de aplicaciones. Crack, Hotfuzz, keyloggers, virus, troyanos, rootkits y ocultación para los antivirus.

El Libro del Hacker (Títulos Especiales) de María Ángeles Caballero. Ayuda detectar los fallos de seguridad de sistemas.

«La revolución en las herramientas y plataformas tecnológicas, la nube, los dispositivos móviles, las redes sociales y todos sus recursos han cambiado la forma de comunicarse y compartir información en Internet.

En este entorno complejo y en constante evolución, seguridad y privacidad son dos conceptos unívocos. La opción más acertada pasa por conocer sus peligros y debilidades.

El libro del Hacker recoge las últimas técnicas de seguridad y hacking, que nos ayudarán a poner barreras en los sistemas, ya sean domésticos o empresariales.

El objetivo del libro es mostrar las carencias o agujeros de seguridad de las nuevas tecnologías para que el lector sea capaz de utilizarlas, sin comprometer por ello la privacidad y seguridad de sus datos.

La obra está dirigida tanto a profesionales técnicos como a personas con conocimientos medios en informática que estén interesados en conocer los métodos de incursión empleados por hackers.

Por otro lado, aporta una visión clara y precisa de los últimos avances en el campo de la seguridad informática, el hacking y la configuración de sistemas.»

HACKING ÉTICO 101. Cómo hackear profesionalmente en 21 días o menos! de Karina Astudillo.

Es un libro muy completo que muestra las distintas pruebas de intrusión. Tienda Kindle.

Resumen del índice de contenidos: Modalidades de Hacking, Google hacking, consultas WhoIs y nslookup, footprinting con Maltego y Sam Spade. Métodos de escaneo y estados de puertos. NMAP.

Análisis de vulnerabilidades con NeXpose y OpenVAS. Enumeración de Netbios . Frameworks de explotación. Metasploit Framework (msfconsole, web y Armitage). Ataques de claves, de malware, DoS. Hacking de Windows con Kali Linux y Metasploit.

Hacking inalámbrico con Aircrack-ng. Captura de claves con sniffers de red. Ataques MITM con Ettercap y Wireshark.

Ingeniería social con el Social Engineering Toolkit (SET). Phishing e inyección de malware con SET. Hacking de Metasploitable Linux con Armitage. Informes de auditoría. Certificaciones de seguridad informática y hacking.

Hacker. Edición 2012 (La Biblia de) de María Teresa Jimeno. Técnicas de seguridad y hacking. Barreras en los sistemas. Carencias o agujeros de seguridad. Privacidad y seguridad de datos.

«La revolución en las herramientas y plataformas tecnológicas, los dispositivos móviles, las redes sociales y todos sus recursos han cambiado la forma de comunicarse y compartir información en Internet.

En este entorno complejo y en constante evolución, seguridad y privacidad son dos conceptos unívocos. La opción más acertada pasa por conocer sus peligros y debilidades. La biblia del Hacker en su versión 2012 recoge las últimas técnicas de seguridad y hacking, que nos ayudarán a poner barreras en los sistemas, ya sean domésticos o empresariales, capaces de proteger la información confidencial.

El objetivo del libro es mostrar las carencias o agujeros de seguridad de las nuevas tecnologías para que el lector sea capaz de utilizarlas, sin comprometer por ello la privacidad y seguridad de sus datos.

La obra está dirigida tanto a profesionales técnicos como a personas con conocimientos medios en informática que estén interesados en conocer las técnicas y métodos de incursión empleados por hackers.

Por otro lado, aporta una visión clara y precisa de los últimos avances en el campo de la seguridad informática, el hacking y la configuración de sistemas.»

Hackers, Crackers, e ingeniería social de Manuel Gris. Tienda Kindle.

¿Cómo viven los hackers? ¿Cómo operan para llevar a cabo sus ardides? Amenazas para ciudadanos y gobiernos. Trucos psicológicos. Infiltraciones en las esferas del poder …

Resumen del índice de contenidos: Cajas registradoras. Chantaje. Obteniendo contraseñas de Gmail. Altas esferas. Asalto al tren del dinero. La mina de oro de las cabinas de teléfonos. Accediendo a smartphones.

Espionaje industrial en su propia casa. De carterista a hacker. Los hackers de la nobleza. El espía espiado. Los teléfonos listos no son tan listos. A modo de resumen.

Hacking. Técnicas fundamentales (Hackers y Seguridad) de Jon Erickson. «depurando código, desbordando búferes, secuestrando comunicaciones de red, esquivando protecciones, aprovechando debilidades en contraseñas y quizás, incluso descubriendo nuevas vulnerabilidades.»

Incluye LiveCD «un entorno completo Linux de programación y depuración; todo sin modificar el sistema operativo instalado, y que le permite seguir los ejemplos del libro, a medida que aumenta nuestro conocimiento y exploramos nuestras propias técnicas de hacking.»

The Hacker Playbook 2: Practical Guide to Penetration Testing de Peter Kim un experto en seguridad en informática. El «juego » de la piratería y acceso a sistemas contado a través de ejemplos.

«Así como un atleta profesional no se presenta sin un plan de juego sólido, los piratas informáticos éticos, los profesionales de TI y los investigadores de seguridad tampoco deben estar desprevenidos. El Hacker Playbook les proporciona sus propios planes de juego.

Escrita por un profesional de la seguridad desde hace mucho tiempo y director ejecutivo de Secure Planet, LLC, esta guía paso a paso del «juego» de la piratería por penetración presenta ejemplos prácticos y consejos útiles de los mejores del campo.

A través de una serie de «jugadas» al estilo del fútbol, esta guía sencilla llega a la raíz de muchos de los obstáculos que las personas pueden enfrentar durante las pruebas de penetración, incluido el ataque a diferentes tipos de redes, la transición a través de controles de seguridad, la escalada de privilegios y eludir el software antivirus.

Desde la investigación de «Pregame» hasta «The Drive» y «The Lateral Pass», las jugadas prácticas enumeradas se pueden leer en orden o hacer referencia a ellas según sea necesario. De cualquier manera, los valiosos consejos que contiene lo pondrán en la mentalidad de un evaluador de penetración de una compañía Fortune 500, independientemente de su carrera o nivel de experiencia.

Esta segunda versión de The Hacker Playbook toma todas las mejores «jugadas» del libro original e incorpora los últimos ataques, herramientas y lecciones aprendidas. Con el doble de contenido en comparación con su predecesor, esta guía describe con más detalle la creación de un laboratorio, recorre los casos de prueba para los ataques y proporciona un código más personalizado.

Ya sea que esté bebiendo bebidas energéticas mientras busca desesperadamente un exploit o se esté preparando para un nuevo y emocionante trabajo en seguridad de TI, esta guía es una parte esencial de la biblioteca de cualquier pirata informático ético, por lo que no hay razón para no participar en el juego.»

Tutoriales GNU/Linux: Hacking para principiantes de Mr. Marcelo Horacio.

«Una colección de tutoriales con instrucciones para la administración de usuarios, sistemas de archivos, copias de backup, configuración de hardware, instalación de software, monitorización de redes, resolución de problemas, seguridad, herramientas y programación de scripts.

Un libro ideal para usar como referencia a la hora de administrar tu sistema operativo GNU/Linux.

La mayoría de las definiciones de ‘hacking’ en el ‘jargon file’ del hacker Eric S. Raaymond¹ están basadas principalmente «en la afición a lo técnico y en el placer de resolver problemas sobrepasando los límites».

La idea de este libro es capturar esa esencia mediante simples y prácticos tutoriales para que puedas comenzar a hackear tu ordenador utilizando la línea de comandos. Bienvenid@s al mundo de los hackers. ¹Cómo convertirse en hacker en catb.org/~esr/faqs/hacker-howto.html»

Te animamos a compartir tus comentarios sobre cualquier recurso que hayas visto sobre temática hacking …

Aprender más sobre temática hacker en: